Wie Shai-Hulud zuletzt über 750 npm-Pakete kompromittierte

Wie Shai-Hulud zuletzt über 750 npm-Pakete kompromittierte

Prominente Supply-Chain-Angriffe wie das Einschleusen einer Hintertür in SolarWinds im Jahr 2020 oder die beinahe weltweit erfolgreiche Kompromittierung der OpenSSH-Serverprogramme über eine Hintertüre in XZ Utils im Jahr 2024 sorgten international für Aufmerksamkeit. Unternehmen reagierten darauf meist mit kurzfristigen Maßnahmen. So gravierend diese Fälle auch sind – sie lenken den Blick oft vom eigentlichen Risiko ab: den alltäglichen, aber oft übersehenen Supply-Chain-Angriffen auf Softwarebibliotheken und Softwareabhängigkeiten.

Angriffe gegen Node Package Manager (npm) - der Standardpaketverwaltung der JavaScript-Laufzeitumgebung Node.js - in den letzten Wochen, haben die Bedrohungslage eindrucksvoll verdeutlicht:

Zwar hat GitHub, Inc., der Mutterkonzern von npm, bereits umfangreiche Sicherheitsmaßnahmen für den Node Package Manager angekündigt, allerdings sind Unternehmen gefordert, selbst aktiv zu werden: durch die konsequente Anwendung von Maßnahmen aus dem Secure Software Development Lifecycle (SSDLC), um die Resilienz gegen Supply-Chain-Angriffe eigenständig zu erhöhen.

Das Risikopotenzial kompromittierter Software-Dependencies zeigt sich besonders deutlich in erfolgreichen Angriffen auf Continuous-Integration- und Continuous-Deployment-(CI/CD)-Umgebungen.

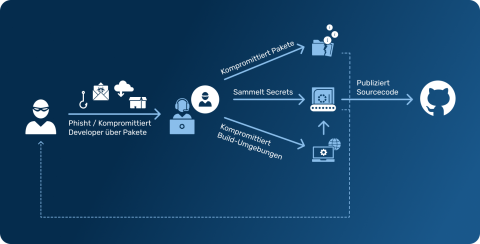

Ein eindrückliches Beispiel ist der Shai-Hulud-Angriff: Dieser Wurm sammelte Secrets aus kurzlebigen Build- und Entwicklungssystemen und nutzte diese unmittelbar zur unautorisierten Veröffentlichung infizierter Updates anderer npm-Pakete desselben Maintainers.

Die erbeuteten Zugangsdaten wurden darüber hinaus in eigens angelegte GitHub-Repositories mit dem Namen

In unseren Threat Notifications dokumentierten wir die beobachteten Angriffsmechanismen. So können Unternehmen Risiken frühzeitig erkennen und geeignete Maßnahmen zur Absicherung von Dependencies, CI/CD-Pipelines und Secrets Management ableiten.

Wurmartige Angriffe auf Software-Dependencies ermöglichen es Angreifern, mit einem einzigen, gezielten Angriff unauffällig hunderte oder sogar tausende Systeme zu infizieren - (leider) äußerst effizient.

In modernen CI/CD-Umgebungen dominieren kurzlebige Container, ebenso wie nur schwach überwachte Cloud-Komponenten. Das macht eine zeitnahe Erkennung und eine entsprechende Reaktion nahezu unmöglich.

Solche Angriffe führen regelmäßig zur Exfiltration sensibler Assets, wie etwa wertvolle Secrets, Zugangsdaten und Quellcode, die anschließend zur Post-Exploitation und Persistierung des Angriffs genutzt werden können.

Wir empfehlen eine Implementierung folgender Best Practices des Secure Software Development Lifecycle (SSDLC), um die Verwundbarkeit gegenüber Supply-Chain-Angriffen auf Software-Dependencies wirksam zu reduzieren:

npm install, --ignore-scripts, regelmäßige npm audit-Scans, ggf. pnpm für eine bessere Isolation nutzen.Threat Modelling, Dependency Tracking, Patch Management, Logging… alles Elemente des Secure Software Development und einfach essenziell, um Supply-Chain-Angriffe im Griff zu haben. Unsere Cyber Security LABs für Developer vermitteln genau diese Aspekte, praxisnah und zielgerichtet.

Es ist davon auszugehen, dass die von Shai-Hulud demonstrierte Einfachheit und Effektivität als Blueprint für zukünftige Supply-Chain-Angriffe im Stil von Wurm-Malware dienen wird.

Der erzielte Impact hat verschiedensten Akuteren eindrücklich vor Augen geführt, welche inhärenten Verwundbarkeiten moderne Softwareentwicklung unter der Prämisse von CI/CD mit sich bringt.

Neben den globalen Sicherheitsmaßnahmen der Unternehmen hinter den Registries ist es unumgänglich, selbst proaktiv zu handeln und eigene Sicherheitsmaßnahmen frühzeitig in der Softwareentwicklung zu verankern.

Prävention, Monitoring und Security Awareness sind entscheidend, um kompromittierte Software-Dependencies frühzeitig zu erkennen und Schaden entweder ganz zu verhindern oder zumindest effektiv zu begrenzen.

Mit unseren Threat Insights erhalten Sie zeitnah Informationen zu relevanten Cyber-Risiken, IOCs, Threat-Hunting-Regeln sowie umsetzbare Handlungsempfehlungen - jetzt 30 Tage kostenlos testen.

Co-Head of Incident Response bei HvS Consulting

Er hat umfassende Erfahrung in Incident Response und digitaler Forensik bei DAX-30- und FTSE-500-Unternehmen. Marc fühlt sich in zwei Welten zu Hause – Offensive Security und Incident Response: Während er sich im Tagesgeschäft auf die Analyse und Behebung von Sicherheitsvorfällen konzentriert, scheut er sich nicht, bei Purple-Teaming-Übungen auch selbst die Hacking-Tools einzusetzen.