500+ Kunden schenken uns ihr Vertrauen, von Startups bis zu Großunternehmen

Ihr 1. Problem

Sie wurden gehackt! Eventuell auch verschlüsselt und erpresst. Und Sie wissen weder, wie die Angreifer das eigentlich geschafft haben, noch wie sie reagieren sollen, noch wie sie die Angreifer wieder loswerden.

Ihr 2. Problem

Totale Ausnahmesituation: Alle versuchen zu reagieren, aber jeder macht irgendetwas, unkoordiniert, teilweise sogar falsch. Sie verlieren durch Fehlentscheidungen jeden Tag sehr viel Geld.

Unsere Lösung

Unsere Incident Response Experten managen den Notfall professionell und effizient, von technischer Steuerung und Forensik bis hin zu Krisenkommunikation und Remediation.

Sie wurden angegriffen?

Sie suchen keine Informationen, sondern Hilfe in einem akuten Notfall? Wenden Sie sich bitte an unsere Incident Response Hotline unter

oder per E-Mail unter:

incidentresponse@hvs-consulting.de

oder klicken Sie hier:

Die richtige Response für Ihren Incident

Ein Cyber Incident ist eine absolute Ausnahmesituation. Die meisten betroffenen Personen erleben einen solchen Notfall zum ersten Mal und haben meist weder Pläne, noch Anleitungen oder Prozesse, um diese Situation zu meistern.

Dabei ist Incident Response deutlich mehr als forensische Analysen und die Umsetzung einzelner technischer Maßnahmen. Es braucht stets aktuelle Lagebilder, Strukturen und vor Allem auch einen professionellen Incident Koordinator, der die beteiligten Parteien steuert (IT, Geschäftsführung, Forensiker, PR, usw.), Ruhe und Struktur in den meist unkoordinierten Aktionismus bringt und klare Ermittlungsziele definiert und verfolgt, um die Notfallsituation schnell und kosteneffizent zu beenden.

Unsere Experten haben in den letzten 10 Jahren hunderte Manntage mit Incident Response verbracht, vom Mittelstand bis zum Großkonzernen (DAX40) und einen großen Erfahrungsschatz aufgebaut. In Friedenszeiten unterstützen wir Sie bei der Optimierung Ihrer Cyber Defense und im Ernstfall mit Koordination, forensischen Analysen und internen und externer Kommunikation.

Incident Response unterstützt Sie im Ernstfall – was, wenn Sie Risiken früher erkennen können?

Mit unseren HvS Threat Insights behalten Sie aktuelle Bedrohungen im Blick und identifizieren relevante Risiken, bevor sie zum Sicherheitsvorfall werden.

Durch die forensische Analyse der betroffenen Systeme erhalten wir wertvolle Informationen über den Angriff. Wie sind die Angreifer vorgegangen? Welche "Tactics, Techniques and Procedures" (TTPs) haben sie verwendet? Welche "Indicators of Compromise" (IoCs), also Hinweise für Hackingaktivitäten haben sie dabei hinterlassen, die uns helfen kompromittierte Assets zu identifizieren. Was ist der sogenannte "Entry Vector" und welche Schwachstellen wurden ausgenutzt, die behoben werden müssen, um ein Wiederauftreten des Vorfalls zu vermeiden? Die während der Analyse gesammelten Informationen können am Ende Aufschluss über den entstandenen Schaden, unf das Motiv der Angreifer geben und erlauben mitunter sogar eine Attribuierung zu einer bekannten Tätergruppe. Je nach der Anzahl der Systeme, der Dringlichkeit und der gewünschten Analysetiefe verwenden wir unterschiedliche Ansätze:

Triage

Zunächst analysieren wir potentiell betroffene Systeme - wie die Triage in der Medizin - mit einem reduzierten, aber angemessenen Umfang. Wir sammeln und analysieren von jedem verdächtigen System nur bestimmte Artefakte. Das ist natürlich ungenauer als eine vollständige forensischen Analyse, liefert aber genug Material für weitere Entscheidungen und spart enorm Zeit, Geld und Aufwand. Auf dieser Basis planen wir die angemessenen weiteren Schritte und priorisieren diese.

Detailanalysen

Die "klassische" Form der forensischen Analyse. Wir analysieren eine identische Kopie eines Datenträgers mit modernen forensischen Programmen und Techniken. Diese Analysetechnik liefert oft detaillierte Ergebnisse, ist aber sehr zeitintensiv. Zusätzlich kann ein RAM-Dump eines laufenden Systems analysiert werden, um flüchtige Informationen wie laufende Prozesse und offene Verbindungen des Zielsystems zu untersuchen. Dies ist besonders am Anfang wichtig, um das Vorgehen der Angreifer zu verstehen.

Flächenanalyse

In manchen Incidents sind sehr viele Systeme potenziell betroffen, mehrere 100 oder sogar 1000. Oft gibt es zunächst gar keine Anhaltspunkte für den ursprünglichen Eintrittsvektor (dem Patient "Zero") oder ein Domain Controller ist kompromittiert und somit kann kein System mehr ausgeschlossen werden. In diesen Fällen führen wir flächendeckenden Analysen hinsichtlich der bekannten Spuren des Angriffs durch, in einem Compromise Assessment mit unserem IOC Scanner Thor.

Bei Auffälligkeiten in der flächendeckenden Analyse wird wiederum eine Triage eingeleitet und die verschiedenen Phasen solange iterativ durchlaufen, bis sich keine neuen Erkenntnisse mehr ergeben.

Die Ergebnisse der verschiedenen Analyseansätze werden in einer Timeline konsolidiert und weiter analysiert, um die Angreifer-Aktivitäten über mehrere Systeme hinweg zu korrelieren und die Interaktionen zwischen diesen Systemen zu erkennen. Die Schritte/Phasen des Angriffs klassifizieren wir auf der Grundlage des MITRE ATT&CK Frameworks. Das hilft dabei, das Vorgehen der Angreifer und das Motiv zu erkennen, sowie Abhilfemaßnahmen zu ergreifen und solche Angriffe in Zukunft zu verhindern.

Wollen Sie im Ernstfall professionell reagieren können?

Lassen Sie uns gegenseitig in einem Webmeeting kennenlernen und über mögliche Ansätze sprechen.

Welche Systeme können wir analysieren

Windows

Da die meisten Unternehmen eine Microsoft-Umgebung betreiben, werden Windows-Systemen (Server & Clients) auch am häufigsten analysiert. Wir verwenden spezialisierte Tools für die Beweissicherung und forensische Analyse.

Linux

Obwohl Incidents häufiger auf Windows-Systemen auftreten, können wir auch forensische Analysen von Linux-Systemen durchführen und verfügen über entsprechende Spezial-Tools und Know-how.

Mac

Auch wenn Macs in Unternehmen noch eher exotisch sind... auch sie werden kompromittiert und deshalb können wir auch Apple Systeme forensisch analysieren.

Cloud Assets

Da sich die Cloud-Umgebungen stark von On-Premise-Umgebungen unterscheiden, sind hier auch andere Ansätze und Methoden für Incident Response erforderlich. Unser Team hat bereits eine Vielzahl unterschiedlicher Cloud-Incidents in der Azure und AWS Cloud bearbeitet.

Endpoint Detection and Response (EDR)

Ehrlich gesagt ist uns eine Analyse Ihrer Infrastruktur über EDR Lösungen am liebsten. Warum? Über das zentrale Management lassen sich schnell Artefakte für weitere Analysen einsammeln, die Telemetriedaten offenbaren oft das genaue Vorgehen der Angreifer und wir können schnell ein effektives Monitoring auf weitere Aktivtäten implementieren.

Logdaten

Insbesondere Logdaten von zentralen Systemen helfen ebenfalls bei der Analyse, wenn erste Fakten bekannt sind. So lassen sich Verdachtsmomente schnell eingrenzen, ausschließen oder erhärten. Zudem sind zentral gespeicherte Logdaten nur schwer durch Angreifer zu manipulieren.

Jede Incident Response hat als abschließendes Ziel die souveräne Kontrolle über die IT-Infrastruktur wieder zurückzuerlangen, das erneute Auftreten eines ähnlich gelagerten Angriffes zu verhindern und alle Spuren auf den Systemen zu beseitigen, um wieder eine saubere Ausgangslage zu schaffen.

Typische Maßnahmen sind, kompromittierte Systeme neu aufzusetzen und alle Passwörter von kompromittierten Konten zu ändern. All das sollte in einem kurzen Zeitraum, in der Regel innerhalb eines Tages, stattfinden, damit die Angreifer möglichst keine Chance haben, bereits neu aufgesetzte Systeme wieder zu kompromittieren.

Das ist oft harte Arbeit und erfordert viele Beteiligte, bis hin zur obersten Führungsebene, da ein solcher "D-Day" in den meisten Fällen Auswirkungen auf den Geschäftsbetrieb haben wird. Zudem benötigen Sie unbedingt professionelle Projektmanager, die einen sauberen und realistischen Zeitplan erstellen, Rollen und Verantwortlichkeiten verteilen, die Kommunikation zwischen den Beteiligten sicherstellen und und die Qualität an Hand von KPIs unter Kontrolle haben.

Weitere Incident Response Themen

Sicherheitsvorfall in M365? Unser Incident Response Team hilft Ihnen, Bedrohungen schnell einzudämmen und zu beseitigen – für minimale Ausfallzeiten und maximale Sicherheit.

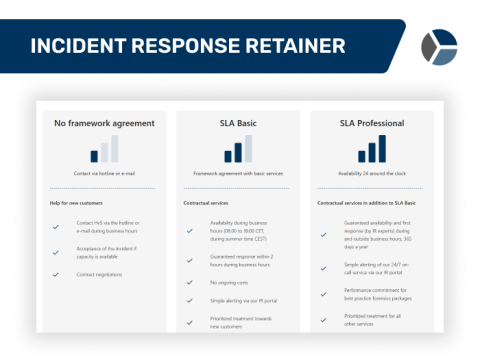

Im Notfall zählt jede Sekunde. Mit einem 24/7 Incident Response Rahmenvertrag haben Sie professioneller Hilfe - rund um die Uhr.

IT‐Vorfall? Ransomware? Hacking? Als Experten für Incident Management und Incident Response sind wir an Ihrer Seite.

Kontaktieren Sie uns!

Finden Sie Hackeraktivitäten, bevor es zu spät ist – mit proaktivem Threat Hunting und Compromise Assessments.

Ihr Cyber Defense Center erfolgreich aufbauen & optimieren! Mit maßgeschneiderter CDC-Strategie, verbesserter Detection & Response und klaren Prioritäten für mehr Sicherheit.