500+ Kunden schenken uns ihr Vertrauen, von Startups bis zu Großunternehmen

Viele Angriffe beginnen mit öffentlich zugänglichen Informationen

Was ist eine OSINT-Personensuche und warum ist es für Unternehmen wichtig?

OSINT steht für Open Source Intelligence.

'Open Source' meint öffentlich zugängliche Informationen.

'Intelligence' das gezielte Verknüpfen und Auswerten dieser Daten, um verwertbare Erkenntnisse zu gewinnen.

Eine OSINT-Personensuche ist demnach eine strukturierte Rechercheleistung, bei der ausschließlich öffentlich zugängliche Quellen ausgewertet werden, wie

- Social Media und offene Plattformen

- Presseartikel, Firmenwebseiten und öffentliche Register

- Foren, Datenleaks und Darknet-Quellen

- Metadaten aus Dokumenten, Bildern oder Videos

- Web-Archiven, historischen Domain-Daten und vergessenen Nutzerprofilen

Diese Informationen sind frei verfügbar und damit auch für Angreifer nutzbar. Staatlich gesteuerte Gruppen, Cyberkriminelle oder Erpresser analysieren gezielt, was sich über exponierte Personen im Netz finden lässt:

- Private Kontaktdaten

- Berufliche Routinen

- Persönliche Interessen oder

- Kompromittierte Zugangsdaten.

um rechtzeitig reagieren zu können - bevor Schäden entstehen.

Wer Verantwortung trägt, steht im Fokus

Zielgruppen und Bedrohungsszenarien

Zielgruppen

Typische Bedrohungsszenarien:

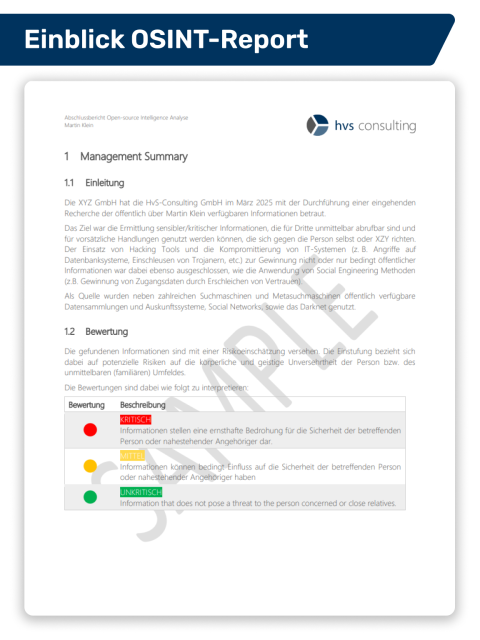

Beispiel einer OSINT-Analyse: Einblick in den Ergebnisreport

Die folgenden Screenshots zeigen ausgewählte Ausschnitte aus einem beispielhaften OSINT-Ergebnisreport zur Zielperson Martin Klein. Sie geben einen Eindruck, welche öffentlich verfügbaren Informationen gesammelt werden können, wie diese bewertet werden und welche Handlungsempfehlungen daraus abgeleitet werden - von Management-Zusammenfassung über Risikoanalyse bis hin zu konkreten Schutzmaßnahmen. (Echte Reports enthalten selbstverständlich vertrauliche Daten und können hier nicht gezeigt werden.)

Unsere Erfahrung zeigt: Wer Verantwortung trägt, ist häufig stärker exponiert, als bewusst ist. Eine gezielte Analyse schafft Klarheit - bevor daraus ein Risiko wird.

Diskret. Rechtssicher. Vertraulich. Experten, die Sicherheit leben!

Ihre Vorteile durch eine OSINT-Analyse mit HvS

Individuelle Analyse

Wir analysieren diskret, was über Ihre Führungskräfte / exponierte Personen auffindbar ist. Dabei handelt es sich um eine manuelle und individuelle Recherche.

Rechtssicher und diskret

Wir arbeiten ausschließlich auf Basis legaler OSINT-Methoden, vollständig DSGVO-konform, ohne technische Eingriffe.

Fundierte Risikobewertung

Wir erstellen eine nachvollziehbare Bewertung der digitalen Exponierung inkl. möglicher Angriffsszenarien, zum Beispiel Social Engineering, Identitätsdiebstahl oder Account-Kompromittierung.

Konkrete Handlungsempfehlungen

Wir empfehlen konkrete Maßnahmen und helfen bei der Priorisierung, um Risiken effektiv zu minimieren - organisatorisch wie persönlich.

Persönliches Briefing

Auf Wunsch erhalten Ihre Führungskräfte ein vertrauliches Einzelbriefing mit Empfehlungen zum Selbstschutz.

Flexible und planbare Kosten

Unsere Leistungen passen sich Ihrem Bedarf an - von kurzfristiger Unterstützung bis zur langfristigen Partnerschaft. Immer mit klarer, kalkulierbarer Kostenstruktur.

Fachliche Qualifikation

Unsere OSINT-Experten verfügen über fundiertes Fachwissen und strukturierte Arbeitsmethoden, die Ihre Sicherheit voranbringen.

Praxiserprobte Lösungen

Nicht nur Theorie: Wir liefern konkrete Maßnahmen, die für die exponierten Personen und das Unternehmen im Alltag funktionieren.

Mehr Resilienz und Awareness

OSINT-Recherchen sind eine ideale Ergänzung zu Awareness-Schulungen und anderen Schutzmaßnahmen, wie etwa Penetrationstests.

Ablauf einer OSINT-Recherche im Detail

Untersuchungsrahmen festlegen - Zielperson und Bedrohungskontext definieren

Zu Beginn legen wir gemeinsam mit Ihnen den Untersuchungsrahmen fest. Abhängig vom Bedrohungsszenario kann das soziale Umfeld - z. B. öffentlich sichtbare Interaktionen oder Verbindungen - mit in die Analyse einbezogen werden, jedoch ausschließlich zum Zweck, Rückschlüsse auf die Zielperson zu ermöglichen. Eine gezielte Analyse von Freunden oder Familienmitgliedern erfolgt nicht.

Für die initiale Recherche benötigen wir in der Regel nur wenige Informationen: In vielen Fällen genügen Name und Arbeitgeber - Informationen, die im Rahmen des Auftrags bereits ohnehin vorliegen. Auf dieser Basis beginnen wir mit der systematischen Auswertung öffentlich zugänglicher Quellen, um ein aussagekräftiges Bild über die Zielperson zu erstellen.

Sollte im weiteren Verlauf eine gezielte Rückwärtssuche erforderlich werden - etwa zur Überprüfung, ob bestimmte Daten (z. B. E-Mail-Adressen oder Telefonnummern) in bekannten Datenlecks auftauchen, oder um zu simulieren, was ein Angreifer mit zusätzlichen persönlichen Informationen anstellen könnte, stimmen wir das mit Ihnen ab. Sofern Sie uns solche Daten noch nicht bereit gestellt haben oder wir sie nicht ohnehin im Rahmen der Recherche identifizieren konnten, können Sie diese bei Bedarf gezielt ergänzen.

Individuelle Bedrohungslagen oder spezialisierte Risikofaktoren können vorab mitgeteilt werden - sie fließen dann mit erhöhter Aufmerksamkeit in die weitere Analyse ein.

Strukturierte OSINT-Recherche aus frei verfügbaren Quellen

Im Zentrum der Analyse steht die strukturierte Auswertung frei zugänglicher Informationen aus öffentlich verfügbaren Quellen (Open Source Intelligence). Dazu zählen unter anderem:

- Social-Media-Profile und -Aktivitäten

- Unternehmenswebseiten

- Presseberichte

- Öffentliche Register und Foren

Unbeabsichtigte oder absichtliche Veröffentlichungen sensibler oder vertraulicher Daten im Internet. Solche Leaks können Zugangsdaten, persönliche Informationen oder Geschäftsgeheimnisse enthalten und sind wichtige Hinweise bei Sicherheitsanalysen.Datenleaks - Ergebnisse aus gezielten Bildersuchen

- Relevante Inhalte aus dem

Ein Teil des Internets, der nicht über herkömmliche Suchmaschinen zugänglich ist. Hier finden oft anonyme Marktplätze, Foren und Datenhandel statt. Für OSINT-Analysen ist das Darknet eine wichtige Quelle, um potenzielle Risiken und geleakte Daten zu identifizieren.Darknet (nach Bedrohungslage)

Ziel ist es, aus einzelnen – oft harmlos wirkenden – Informationsfragmenten ein konsistentes und realitätsnahes Lagebild zu erstellen, das potenzielle Risiken und Angriffspunkte sichtbar macht.

Entwicklung realistischer Angriffsszenarien basierend auf den Recherche-Ergebnissen

Auf Basis der recherchierten Informationen identifizieren wir

- potenzielle Angriffsvektoren,

- persönliche Verhaltensmuster und

- sicherheitsrelevante Details,

die gezielt für zum Beispiel folgende Angriffe genutzt werden könnten:

- Social Engineering

- Identitätsdiebstahl

- Account-Kompromittierung

- Hybride Bedrohungsszenarien

Berichterstellung und Ergebnispräsentation mit klarer Risikobewertung

Zum Abschluss erhalten Sie einen umfassenden Bericht, der eine strukturierte Übersicht über öffentlich auffindbare Informationen zur Zielperson sowie daraus abgeleitete Bedrohungsszenarien und potenzielle Angriffspfade enthält.

Die Analyse wird ergänzt durch eine nachvollziehbare Risikobewertung mit klar priorisierten Handlungsempfehlungen zur gezielten Reduzierung der Angriffsfläche.

Auf Wunsch bieten wir eine vertrauliche Einzelberatung an für besonders exponierte oder gefährdete Personen im Unternehmen.

Digitaler Schutz für Ihre Schlüsselrollen

Mit gezielten OSINT-Recherchen decken wir potenzielle Angriffsvektoren auf und unterstützen Sie dabei, Ihre exponierten Personen effektiv zu schützen.

OSINT-Recherche: Häufig gestellte Fragen

Wir analysieren, welche öffentlich zugänglichen Informationen über definierte Zielpersonen (z. B. Vorstand, Aufsichtsrat, Geschäftsführung) online auffindbar sind - z. B. auf Webseiten, in sozialen Netzwerken, Presseartikeln, Datenleaks, Foren oder Darknet-Quellen. Ziel ist es, daraus potenzielle Risiken und Angriffsflächen abzuleiten.

In der Regel genügen Name und Arbeitgeber der Zielperson. Weitere Informationen wie E-Mail-Adresse oder Telefonnummer sind optional und nur bei speziellen Fragestellungen erforderlich. Falls im Verlauf der Analyse zusätzliche Daten hilfreich oder sinnvoll sind, stimmen wir dies in einem Zwischenstatus mit Ihnen ab.

Ja. Die gesamte Analyse basiert auf legalen OSINT-Methoden. Es werden keine Systeme gehackt, keine geschützten Bereiche betreten und keine technischen Schutzmaßnahmen umgangen. Wir dokumentieren alle Quellen transparent.

Zudem wird die Recherche nur mit Einwilligung der Zielperson durchgeführt.

Alle Informationen werden zum Zeitpunkt der Analyse neu recherchiert. Wir arbeiten nicht mit vorgefertigten Datenbanken. Bei Bedarf kann eine regelmäßige Re-Analyse (z. B. halbjährlich) angeboten werden.

Die Analyse erfolgt selbstverständlich vertraulich und DSGVO-konform. Sämtliche Daten werden auf Wunsch nach Projektabschluss gelöscht.

Ja, wir bieten vertrauliche Einzelbriefings für die betroffene Person an - z. B. zur Sensibilisierung oder um konkrete Maßnahmen zu besprechen, die besser unter vier Augen bleiben.

Mit über 80 hochqualifizierten Cyber Security Experten, und mehr als 20 Jahren Erfahrung dürfen wir über 500 zufriedene Kunden unterstützen - davon 50% der DAX-Konzerne und hunderte mittelständische Unternehmen.

Zusätzlich konnten wir bereits über 1 Mio. Mitarbeiter, Manager, Administratoren und Entwickler mit unseren Awareness-Trainings sensibilisieren.

Wir sind davon überzeugt, dass die Werte unserer Gesellschaft auch im Cyber-Raum geschützt werden müssen. Deshalb helfen wir Organisationen, sich mit dem richtigen Zusammenspiel aus Technologien, Prozessen und Menschen selbst zu schützen.

Das bedeutet konkret:

- Wir machen die individuellen Risiken und Bedrohungen greifbar und verständlich (Identify).

- Wir erhöhen durch gezielte Maßnahmen die Widerstandsfähigkeit gegenüber Cyber-Angriffen (Protect).

- Wir entwickeln Konzepte, um Cyber-Angriffe zeitnah zu erkennen (Detect).

- Wir begrenzen den Schaden von Cyber-Angriffen durch gute Vorbereitung und professionelle Reaktion (Respond).

- Wir helfen Unternehmen, nach einem Angriff wieder schnell betriebsfähig zu sein (Recover).

Bei alledem verfolgen wir den Ansatz, erfolgreiche Cyber Security Strategien aus Konzernen mit Augenmaß und Pragmatismus für den Mittelstand zu transferieren, durch qualitativ hochwertige Best Practices und Standards.

Kurz gesagt: Wir verstehen uns als "Boutique" und liefern Klasse statt Masse.

Weitere Services, die Sie interessieren könnten

Schutz vor Industriespionage: Unsere Social Engineering Assessments decken physische & digitale Schwachstellen auf – jetzt von unseren Experten beraten lassen.

Sensibilisieren Sie Ihre Mitarbeiter, Manager, Administratoren und Entwickler mit einer holistischen Cyber Security Awareness Kampagne.

Welche Systeme sind erreichbar und potenziell angreifbar? Unser Schwachstellenscan identifiziert Sicherheitslücken, Schatten-IT und vergessene Dienste – bevor es Angreifer tun.

Security Audits sind Ihre Möglichkeit, um die Effizienz und Effektivität Ihres etablierten ISMS bestätigen zu lassen. Vereinbaren Sie noch heite einen Audit-Termin mit uns.