![NIS-2 Umsetzung: Praxisleitfaden zur rechtssicheren Compliance [inkl. Checkliste]](/sites/default/files/styles/original_small/public/2025-12/praxisleitfaden_zur_rechtssicheren_compliance_inkl_checkliste_0.png.webp?itok=bt5qfrtv)

Schritt für Schritt zur Compliance

Schritt für Schritt zur Compliance

![NIS-2 Umsetzung: Praxisleitfaden zur rechtssicheren Compliance [inkl. Checkliste]](/sites/default/files/styles/original_small/public/2025-12/praxisleitfaden_zur_rechtssicheren_compliance_inkl_checkliste_0.png.webp?itok=bt5qfrtv)

Die NIS-2-Richtlinie ist seit Dezember 2025 in deutsches Recht umgesetzt – und betrifft rund 29.000 Unternehmen. Für viele stellt sich nun weniger die Frage ob, sondern wie die Anforderungen effizient und rechtssicher umgesetzt werden können.

Dieser Leitfaden zeigt Schritt für Schritt, wie Sie NIS-2-Compliance in der Praxis erreichen – von der Betroffenheitsprüfung über die Bestimmung Ihres Sicherheitsreifegrads mit einem Self-Assessment bis hin zu einer strukturierten Übersicht aller gesetzlichen NIS-2-Anforderungen inklusive vollständiger Checkliste.

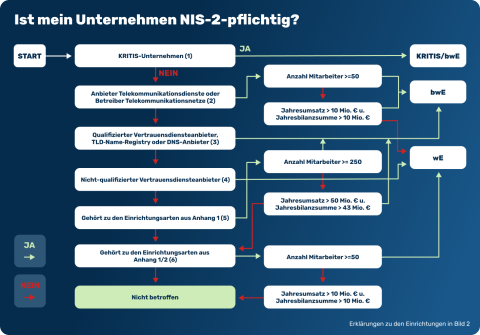

Die Einstufung nach NIS-2 hängt von Unternehmensgröße, Umsatz und Branchenzugehörigkeit ab – die zugrunde liegenden Kriterien sind jedoch komplex. Mithilfe des HvS NIS-2-Betroffenheitschecks auf Basis der nachfolgenden Grafik oder des Online-Tools von SKW Schwarz, lässt sich schnell und strukturiert prüfen, ob Ihr Unternehmen unter die NIS-2-Richtlinie fällt.

Um den Handlungsbedarf im Hinblick auf eine NIS-2-Compliance effizient zu ermitteln, bietet sich eine Gap-Analyse an.

Aus unserer Erfahrung empfiehlt es sich, zunächst zu prüfen, inwieweit bestehende ISMS-Dokumente – etwa Richtlinien und Prozessbeschreibungen – die Anforderungen der NIS-2 bereits abdecken.

Anschließend sollten die relevanten Unternehmensbereiche (z. B. IT, Personal, Einkauf, Werksschutz) mithilfe strukturierter Interviews und Audits in die Bewertung der praktischen Umsetzung einbezogen werden, um ein realistisches Bild des Status Quo zu erhalten.

Ein zusätzlicher Mehrwert dieser Vorgehensweise liegt darin, dass den Interviewpartnern durch die gezielte Fragetechnik transparent wird, welche Schwerpunkte bei der Etablierung erforderlicher Prozesse und Richtlinien aus Sicht eines Auditors und Beraters maßgeblich sind.

Die identifizierten Abweichungen und Lücken werden in einem Bericht dokumentiert. Darauf aufbauend wird eine konkrete Roadmap erarbeitet, die aufzeigt, welche Maßnahmen erforderlich sind, um die NIS-2-Compliance gezielt und priorisiert herzustellen.

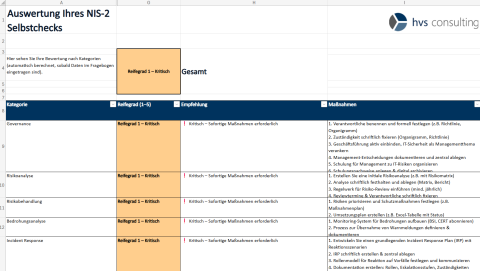

Sofern Sie die Ermittlung des Status Quo selbst in die Hand nehmen wollen, haben wir ein kostenloses Self-Assessment Tool entwickelt. Das HvS NIS-2-Self-Assessment-Tool bietet hierfür eine strukturierte Übersicht, wie gut Unternehmen bereits auf die Anforderungen der NIS-2-Richtlinie vorbereitet sind und in welchen Bereichen konkreter Handlungsbedarf besteht.

Das Tool bewertet bestehende Prozesse und Maßnahmen systematisch entlang der gesetzlichen Anforderungen und unterstützt dabei, Umsetzungsschwerpunkte und Prioritäten klar zu identifizieren.

Ein Informationssicherheits-Managementsystem (ISMS) bildet die zentrale Grundlage für die NIS-2-Compliance. Es schafft die organisatorischen und strukturellen Voraussetzungen, um Risiken systematisch zu bewerten und Sicherheitsmaßnahmen wirksam umzusetzen.

Unternehmen, die bereits ein ISMS nach ISO/IEC 27001 oder TISAX® etabliert haben, können in weiten Teilen direkt darauf aufbauen.

Für alle anderen ist NIS-2 ein geeigneter Anlass, jetzt mit der Einführung eines ISMS gemäß NIS-2 zu beginnen und damit die Basis für eine nachhaltige und prüffähige Umsetzung zu schaffen.

Die NIS-2-Richtlinie (Art. 21) sowie das deutsche NIS2UmsuCG (§ 30) definieren konkrete Anforderungen an betroffene Unternehmen. Die folgenden Punkte geben einen kompakten Überblick über die Mindestanforderungen, die im Rahmen der NIS-2-Compliance umzusetzen sind:

Unternehmen sind verpflichtet, geeignete, wirksame und verhältnismäßige Maßnahmen des Risikomanagements umzusetzen.

In der Praxis zeigt sich jedoch, dass ohne eine klare Methodik schnell umfangreiche Risikoregister mit begrenztem Mehrwert entstehen. Entscheidend ist daher ein fokussiertes, praxisnahes Vorgehen, das Risiken priorisiert und die Umsetzung unterstützt. Mit einer bewährten Methodik lassen sich Sicherheitsrisiken strukturiert bewerten und konkrete, umsetzbare Maßnahmen ableiten.

Unternehmen müssen geeignete Prozesse zur Erkennung, Analyse und Bewältigung von Sicherheitsvorfällen etablieren.

Ein wirksames Incident Management definiert klare Zuständigkeiten, Eskalationswege sowie standardisierte Abläufe für die Behandlung von Sicherheitsvorfällen und bildet die Grundlage für die Einhaltung der NIS-2-Meldepflichten.

So kann HvS-Consulting Sie dabei unterstützen

Sofern Sie selbst nicht über die erforderliche Expertise verfügen, können Sie die Experten von HvS-Consulting professionell unterstützen – zum Beispiel mit unserem Incident Response Retainer oder den HvS Threat Insights, die Unternehmen dabei helfen, die NIS-2-Anforderungen zu erfüllen. Zudem bieten wir einen Incident Readiness Check an (hierzu beraten wir Sie gerne), mit dem Sie in nur einem Tag prüfen können, wo Ihr Unternehmen im Bereich Incident Management noch nachlegen sollte.

Unternehmen müssen Maßnahmen zur Aufrechterhaltung des Geschäftsbetriebs im Krisenfall vorhalten. Dazu zählen insbesondere Backup- und Restore-Konzepte sowie ein strukturiertes Krisenmanagement, um bei schwerwiegenden Sicherheitsvorfällen handlungsfähig zu bleiben.

Unternehmen müssen sicherheitsrelevante Lieferanten und Dienstleister identifizieren und angemessene Sicherheitsanforderungen definieren. Diese Anforderungen sind vertraglich zu verankern und ihre Umsetzung regelmäßig zu überprüfen.

Unternehmen müssen angemessene Sicherheitsmaßnahmen für Entwicklung und Betrieb von IT-Systemen umsetzen. Dazu zählen insbesondere ein strukturiertes Patch- und Schwachstellenmanagement, wirksame Schutzmaßnahmen gegen Malware sowie der Einsatz von Multi-Faktor-Authentifizierung.

Unternehmen müssen die Wirksamkeit ihrer Sicherheitsmaßnahmen regelmäßig überprüfen. Dies umfasst unter anderem Audits, den Einsatz geeigneter Kennzahlen (KPIs) sowie technische Prüfungen wie Penetrationstests.

Unternehmen müssen regelmäßige Schulungen und Sensibilisierungsmaßnahmen für alle Mitarbeitenden sowie für die Geschäftsführung durchführen.

Dabei kommt der Geschäftsführung eine besondere Rolle zu, da sie für die strategische Steuerung und Überwachung der Cybersicherheitsmaßnahmen verantwortlich ist.

Unternehmen müssen geeignete kryptografische Verfahren nach dem Stand der Technik einsetzen, um Daten und Kommunikationsverbindungen wirksam zu schützen. Dies umfasst insbesondere die sichere Verschlüsselung gespeicherter Daten sowie die Absicherung der Datenübertragung.

Unternehmen müssen angemessene Zugriffskontrollen implementieren, um sicherzustellen, dass nur berechtigte Personen Zugang zu Systemen, Anwendungen und Daten erhalten. Dazu zählen insbesondere rollenbasierte Zugriffskonzepte sowie regelmäßige Überprüfungen von Berechtigungen. Darüber hinaus sind Sicherheitsaspekte in Personalprozesse zu integrieren, etwa bei Eintritt, Rollenwechsel und Austritt von Mitarbeitenden, um Missbrauch und unbefugten Zugriff wirksam zu verhindern.

Unabhängig von den vorgeschriebenen Maßnahmen sind auch die formellen Pflichten zu beachten. Dazu zählen insbesondere die fristgerechte Registrierung sowie die Einhaltung von Meldepflichten bei Sicherheitsvorfällen. Weitere Infos dazu finden Sie hier:

Die Umsetzung der NIS-2-Anforderungen oder allgemein gesagt die Bestrebung, die Widerstandsfähigkeit gegen Cyber-Angriffe im Unternehmen zu stärken, ist kein einmaliges Projekt, sondern erfordert regelmäßiges Hinterfragen, Bewerten, Überprüfen bzw. Überwachen, sowie die kontinuierliche Betrachtung neuer Bedrohungen inkl. einer Anpassung der etablierten Vorgehensweisen.

Kontinuierliche Verbesserung sicherstellen

Die Umsetzung von NIS-2 ist anspruchsvoll, aber beherrschbar. Mit einer klaren Roadmap, geeigneten Methoden und Werkzeugen sowie der Unterstützung erfahrener Partner lässt sich die Compliance strukturiert, effizient und nachhaltig erreichen.

Starten Sie jetzt mit einem Betroffenheitscheck und unserem kostenlosen NIS-2-Self-Assessment-Tool

Trainee Information Security Consultant

Sowohl im Rahmen seines Studiums und seiner Bachelorarbeit als auch während seiner Zeit bei HvS hat er sich intensiv mit der NIS-2-Richtlinie auseinandergesetzt und fundiertes Fachwissen aufgebaut. Ein zentrales Ergebnis seiner Arbeit war die Entwicklung eines Self-Assessment-Tools zur Ermittlung des NIS-2-Reifegrades von Organisationen. Sein Anspruch ist es, komplexe regulatorische Anforderungen verständlich und praxisnah zu vermitteln.

Head of Information Security bei HvS-Consulting

Unser Spezialist für ISMS. Er weiß, was ein ISMS erfolgreich macht, wie man es sicher und bedarfsgerecht weiterentwickelt und vor allem, wie man es resilient macht. Er erläutert welche Prozesse und Richtlinien in Ihrem Unternehmen etabliert werden müssen.