EU-Cybersicherheitsregulierung

EU-Cybersicherheitsregulierung

Mit der Umsetzung der NIS-2-Richtlinie verschärft die EU die Anforderungen an die Cybersicherheit erheblich. Auch wenn die nationale Umsetzung in Deutschland erst im Dezember 2025 erfolgt ist, besteht für viele Unternehmen bereits jetzt Handlungsbedarf.

Wer zu den betroffenen Unternehmen zählt, muss umfassende Sicherheitsmaßnahmen umsetzen und mit spürbaren Sanktionen bei Verstößen rechnen. In diesem Artikel erfahren Sie, welche Anforderungen die NIS-2-Richtlinie stellt, wen sie betrifft und wie sie sich von KRITIS, ISO27001 und TISAX® unterscheidet.

Die NIS-2-Richtlinie schafft EU-weit einheitliche Mindestanforderungen für Cybersicherheit. Ziel des NIS-2-Gesetzes ist es, Unternehmen und Organisationen in die Lage zu versetzen, Cyberangriffe frühzeitig zu erkennen, strukturiert zu bewerten und wirksam zu bewältigen.

Die Einführung von NIS-2 ist eine direkte Reaktion auf die massiven Veränderungen der digitalen Landschaft seit 2016, dem Jahr der ursprünglichen NIS-Richtlinie. Digitale Infrastrukturen sind heute deutlich komplexer, stärker vernetzt und abhängiger voneinander. Parallel dazu hat sich die Bedrohungslage erheblich verschärft: Cyberangriffe sind professioneller, schneller und häufiger geworden.

Ein Sicherheitsvorfall bleibt dabei längst nicht mehr auf ein einzelnes Unternehmen beschränkt. Ausfälle oder Unterbrechungen können ganze Lieferketten beeinträchtigen, systemrelevante Dienste lahmlegen und erhebliche wirtschaftliche Schäden verursachen – auch über nationale Grenzen hinweg.

Mit NIS-2 verfolgt die EU daher das Ziel, ein durchgängig höheres und vergleichbares Sicherheitsniveau in allen Mitgliedstaaten zu schaffen. Die Richtlinie verpflichtet betroffene Organisationen dazu, Cyberrisiken systematisch zu identifizieren, zu verstehen, zu bewerten und geeignete technische sowie organisatorische Maßnahmen umzusetzen.

Cybersicherheit wird damit ausdrücklich als Management- und Strategiethema verankert. Sie ist nicht mehr nur eine technische Disziplin, sondern ein zentraler Faktor für Stabilität, Vertrauen und Wettbewerbsfähigkeit der europäischen Wirtschaft.

Laut BSI-Schätzungen zufolge sind in Deutschland ca. 29. 000 Unternehmen betroffen.

Ob ein Unternehmen unter die NIS-2-Richtlinie fällt, hängt im Wesentlichen von zwei Kriterien ab:

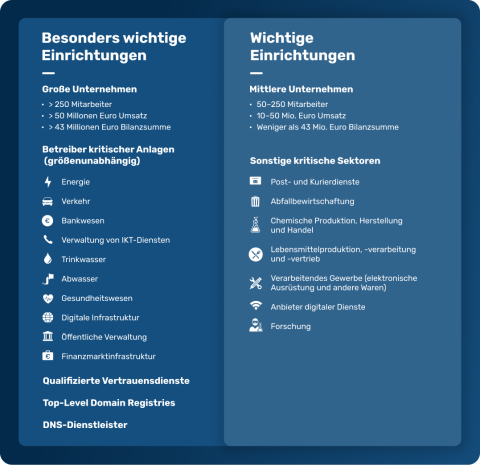

NIS-2 unterteilt betroffene Unternehmen in

Besonders wichtige Einrichtungen (bwE) sind vorwiegend Großunternehmen, die Leistungen in einem oder mehreren besonders wichtigen Sektoren erbringen. Folgende Schwellenwerte gelten:

Größenabhängig

Unternehmen mit mehr als 250 Mitarbeitern oder Jahresumsatz > 50 Mio. € und Bilanz > 43 Mio. EUR die in einem besonders wichtigen Sektor (Sektoren besonders wichtiger Einrichtungen des NISUmsuCG) tätig sind.

Größenunabhängig

Wichtige Einrichtungen (wE) sind vorwiegend mittelgroße Unternehmen, die Leistungen in einem oder mehreren wichtigen Sektoren erbringen. Es gibt aber auch Ausnahmen:

Größenabhängig

Unternehmen mit mehr als 50 Mitarbeitern oder Jahresumsatz > 10 Mio. € und Bilanzsumme > 10 Mio. € die in einem besonders wichtigen oder wichtigen Sektor (Sektoren besonders wichtiger und wichtiger Einrichtungen des NISUmsuCG) tätig sind.

Größenunabhängig

Zusätzlich Vertrauensdienstanbieter (TSP) bzw. Anbieter von öffentlich zugänglichen Telekommunikationsdiensten bzw. Betreiber öffentlicher Telekommunikationsnetze als wE auch wenn die Kriterien für Größe bzw. Umsatz unterschritten werden.

Mit der NIS-2-Richtlinie stellt sich für viele Unternehmen die Frage, wie sie sich zu bestehenden Regelwerken und Standards verhält. Insbesondere der Vergleich mit KRITIS-Vorgaben oder etablierten Standards wie ISO/IEC 27001 liegt nahe.

Obwohl sich die Regelwerke inhaltlich teilweise überschneiden, verfolgen sie unterschiedliche Zielsetzungen, richten sich an verschiedene Adressaten und entfalten unterschiedliche rechtliche Wirkungen. Eine klare Abgrenzung ist daher entscheidend, um Pflichten korrekt einzuordnen und Doppelarbeit oder Fehlannahmen zu vermeiden.

Bisher wurden die IT-sicherheitsrechtlichen Anforderungen an KRITIS-Betreiber ausschließlich durch nationales Recht geregelt, insbesondere durch § 8a BSIG. Mit NIS-2 wird dieser Rahmen auf EU-Ebene erweitert: KRITIS-Unternehmen gelten nun als besonders wichtige Einrichtungen und unterliegen zusätzlich erweiterten Governance-, Melde- und Managementanforderungen.

Die gute Nachricht für viele Unternehmen:

Unternehmen, die bereits ein Informationssicherheitsmanagementsystem (ISMS) nach ISO/IEC 27001 betreiben, haben eine zentrale Voraussetzung der NIS-2-Richtlinie bereits erfüllt: die strukturierte, kontinuierliche Steuerung von Informationssicherheit. Die grundlegenden Anforderungen an Risikoanalyse, Maßnahmenableitung, Dokumentation und kontinuierliche Verbesserung sind damit weitgehend abgedeckt.

Bei TISAX® ist es ähnlich, wer ein ISMS nach VDA ISA etabliert hat, erfüllt auch die NIS-2 Anforderungen. Ein ausführliches Statement dazu wurde von der ENX publiziert.

Long story short: Ein TISAX®-Assessment (im Assessment Level 3) erfüllt die Anforderungen von NIS-2 weitestgehend.

Unabhängig davon, ob bereits ein ISMS nach ISO/IEC 27001 oder TISAX® umgesetzt ist:

NIS-2 bringt zusätzliche formelle Pflichten mit sich, die durch bestehende Standards nicht vollständig abgedeckt werden. Dazu zählen insbesondere Governance-, Nachweis- und Meldepflichten, die gezielt ergänzt werden müssen.

So kann HvS-Consulting unterstützen:

Sie haben bereits ein ISMS nach ISO/IEC 27001 oder TISAX® und möchten die Lücken zu NIS-2 schließen? Gerne beraten wir Sie dabei.

Neben technischen und organisatorischen Sicherheitsmaßnahmen bringt die NIS-2-Richtlinie auch eine Reihe formeller Pflichten mit sich. Diese betreffen insbesondere Melde-, Nachweis- und Governance-Anforderungen und gehen über das hinaus, was viele Unternehmen aus ISO/IEC 27001 oder TISAX® bereits kennen. Entscheidend ist dabei weniger der Aufbau neuer Sicherheitsstrukturen, sondern deren formale Verankerung, Dokumentation und fristgerechte Umsetzung im Sinne der gesetzlichen Vorgaben.

NIS-2 verpflichtet betroffene Unternehmen dazu, sich innerhalb von drei Monaten nach Inkrafttreten des Gesetzes zu registrieren. Da das Gesetz am 6.12.2025 verabschiedet wurde, muss die Registrierung also spätestens bis zum 5.3.2026 erfolgen.

Sowohl besonders wichtige und wichtige Einrichtungen müssen sich über das Melde- und Informationsportal registrieren.

Bei erheblichen Sicherheitsvorfällen, also Vorfällen, die die Verfügbarkeit, Integrität, Vertraulichkeit oder Authentizität von Netz- und Informationssystemen spürbar beeinträchtigen oder den Betrieb wesentlicher Dienste gefährden, müssen sowohl besonders wichtige Einrichtungen (bwE) als auch wichtige Einrichtungen (wE) gestaffelte Meldepflichten einhalten.

Besteht der Verdacht auf rechtswidrige oder böswillige Handlungen, ist innerhalb von 24 Stunden eine frühe Erstmeldung abzugeben. Diese dient der schnellen Lageeinschätzung und Frühwarnung.

Unabhängig von einer frühen Erstmeldung muss ein erheblicher Sicherheitsvorfall spätestens innerhalb von 72 Stunden gemeldet werden. Diese Meldung soll insbesondere Angaben zum Schweregrad sowie zu den Auswirkungen des Vorfalls enthalten.

Das BSI kann eine Zwischenmeldung anfordern, in der eine aktualisierte Einschätzung des Vorfalls und des aktuellen Bearbeitungsstands dargestellt wird. Eine Zwischenmeldung ist nicht automatisch, sondern nur auf ausdrückliche Anfrage erforderlich.

Dauert ein Sicherheitsvorfall länger als einen Monat, ist eine Fortschrittsmeldung erforderlich. Diese informiert über den aktuellen Status, verbleibende Risiken und weitere Maßnahmen.

Nach Abschluss des Vorfalls muss eine Abschlussmeldung abgegeben werden. Diese muss Angaben enthalten zu:

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat angekündigt, das Meldeportal bis zum 6. Januar 2026 freizuschalten.

Bei einem erheblichen Sicherheitsvorfall kann das BSI anordnen, dass betroffene Unternehmen ihre Kunden unverzüglich informieren. Ziel dieser Unterrichtungspflicht ist es, Transparenz zu schaffen, potenzielle Folgeschäden zu begrenzen und es den Betroffenen zu ermöglichen, angemessene Schutzmaßnahmen zu ergreifen.

Im Rahmen der NIS-2-Nachweispflichten ist zwischen folgenden Gruppen zu unterscheiden:

Für KRITIS-Betreiber gelten einerseits strengere Anforderungen an die Umsetzung von Sicherheitsmaßnahmen. Andererseits sind sie verpflichtet, die Erfüllung dieser Anforderungen regelmäßig und aktiv gegenüber der zuständigen Behörde nachzuweisen.

Der Nachweis ist alle drei Jahre einzureichen und muss durch eine geeignete prüfende Stelle erfolgen.

So kann HvS-Consulting unterstützen:

HvS-Consulting gilt als geeignete prüfende Stelle für Prüfungen gemäß § 8a BSIG (KRITIS-Prüfungen).

Weitere Informationen dazu finden Sie hier.

Auch bwE und wE, die keine KRITIS-Betreiber sind, unterliegen einer Nachweispflicht. Im Unterschied zu KRITIS-Betreibern besteht jedoch keine proaktive Einreichungspflicht.

Stattdessen kann das Bundesamt für Sicherheit in der Informationstechnik (BSI) im Rahmen seiner Aufsicht Nachweise zur Bewertung der NIS-2-Compliance anfordern, beispielsweise:

Darüber hinaus ist das BSI berechtigt, eigene Audits und Überprüfungen durchzuführen oder Dritte damit zu beauftragen. Werden dabei Mängel festgestellt, kann das BSI die Beseitigung der festgestellten Defizite anordnen.

Vor diesem Hintergrund empfiehlt es sich, nicht erst auf eine behördliche Anfrage zu warten, sondern die NIS-2-Anforderungen frühzeitig strukturiert umzusetzen und dokumentiert vorzuhalten.

Neben den formellen Pflichten müssen Unternehmen umfangreiche Sicherheitsmaßnahmen umsetzen.

Die NIS-2-Richtlinie markiert einen deutlichen Wendepunkt für die Cybersicherheit in Europa. Mit dem Inkrafttreten des deutschen Umsetzungsgesetzes sind betroffene Unternehmen nun verpflichtet, sich konkret und verbindlich mit den Anforderungen auseinanderzusetzen.

Für viele Unternehmen, insbesondere im deutschen Mittelstand, bedeutet das:

Die Phase der Unklarheit ist beendet. NIS-2 ist kein abstraktes EU-Vorhaben mehr, sondern geltendes Recht mit konkreten Pflichten.

In einem weiteren Blogartikel zeigen wir, wie sich NIS-2 praxisnah und ressourcenschonend umsetzen lässt.

Dort verlassen wir die juristische Ebene und gehen in die konkrete Umsetzung. Unter anderem erfahren Sie:

Lesen Sie im nächsten Artikel: „NIS-2 Umsetzung: Praxisleitfaden zur rechtssicheren Compliance"

Trainee Information Security Consultant

Sowohl im Rahmen seines Studiums und seiner Bachelorarbeit als auch während seiner Zeit bei HvS hat er sich intensiv mit der NIS-2-Richtlinie auseinandergesetzt und fundiertes Fachwissen aufgebaut. Ein zentrales Ergebnis seiner Arbeit war die Entwicklung eines Self-Assessment-Tools zur Ermittlung des NIS-2-Reifegrades von Organisationen. Sein Anspruch ist es, komplexe regulatorische Anforderungen verständlich und praxisnah zu vermitteln.

Head of Information Security bei HvS-Consulting

Unser Spezialist für ISMS. Er weiß, was ein ISMS erfolgreich macht, wie man es sicher und bedarfsgerecht weiterentwickelt und vor allem, wie man es resilient macht. Er erläutert welche Prozesse und Richtlinien in Ihrem Unternehmen etabliert werden müssen.