Vollständigen Verschlüsselung innerhalb von 48 Stunden

Vollständigen Verschlüsselung innerhalb von 48 Stunden

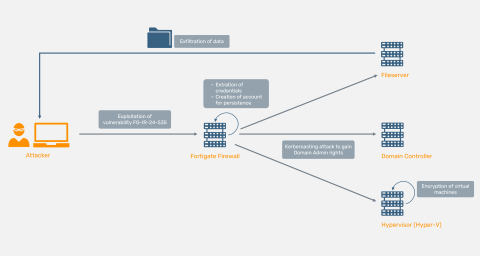

Wir, das HvS IR-Team, haben einen Ransomware-Vorfall bearbeitet, bei dem „INC Ransom“ absichtlich Daten zerstört und während der Verhandlungen falsche Informationen bereitgestellt hat. Die Ransomware-Gruppe nutzte eine Schwachstelle in der FortiGate-Firewall aus Januar 2025 (FG-IR-24-535). In diesem Artikel teilen wir unsere Erkenntnisse und geben Empfehlungen.

Eigentlich basierte der Angriff auf typischen Angriffstechniken, bekannte Schwachstellen und weit verbreitete Fehlkonfigurationen und passt somit in das typische Muster von Ransomware-Angriffen. Trotzdem gelang den Angreifern innerhalb von 48 Stunden nach dem ersten Zugriff die vollständige Verschlüsselung der Umgebung. Daraus kann man wertvolle Schlüsse ziehen:

Aufgrund einer kürzlich aufgetretenen Fehlkonfiguration der Firewall war das Management Interface im Internet erreichbar. Die nicht gepatchte Firewall war bereits seit längerer Zeit verwundbar, aber die Schwachstellen konnten bis zu diesem Zeitpunkt nicht über das Internet ausgenutzt werden. Aus diesem Grund predigen wir seit Jahren, dass kritische Schwachstellen unverzüglich gepatcht werden müssen, egal, ob das betroffene Gerät oder der betroffene Dienst über das Internet zugänglich ist. Ein kleiner Konfigurationsfehler kann alles verändern, wie in diesem Fall.

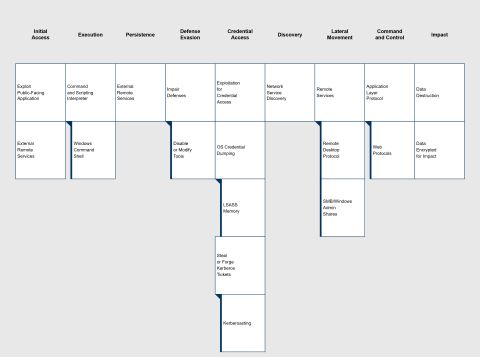

Unsere verschiedenen analysierten FortiGate-Vorfälle zeigen, dass Angreifer häufig nach folgendem Muster vorgehen:

Unsere Verhandlungen mit INC Ransom ergaben interessante Ergebnisse.

Fehlerhafte Konfigurationen und Schwachstellen im Active Directory führen sehr oft zu einer schnellen Kompromittierung der Domäne und ermöglichen Ransomware-Angreifern eine schnelle und effiziente Exfiltration und Verschlüsselung. Auch in diesem Fall benötigten die Angreifer nur 48 Stunden vom ersten Zugriff bis zur vollständigen Verschlüsselung. Das ist einfach deutlich zu schnell.

Dieser Angriff zeigt einmal mehr: Sicherheit ist kein Produkt, sondern ein Prozess. Verlassen Sie sich nicht auf eine einzige Barriere (z.B. Firewall). Der Schutz vor Ransomware-Angriffen erfordert einen Defense-in-Depth-Ansatz mit einem Mix aus Prevention, Detection und Response. Fehlt eine dieser drei Säulen, ist es sehr wahrscheinlich, dass Systeme so schnell kompromittiert werden, dass eine angemessene Reaktion kaum möglich ist.

INC Ransom verschaffte sich Initial Access durch Ausnutzung der Schwachstelle FG-IR-24-535 (FortiOS 7.0.15) in der FortiGate-Firewall. Das Management Interface der nicht gepatchten Firewall war versehentlich über das Internet erreichbar. Mit dem Exploit haben die Angreifer, ein maliziöses „super_admin“-Konto angelegt. Anschließend richteten sie eine SSL-VPN-Konfiguration ein und nutzten diese für den Fernzugriff auf das Netzwerk des Opfers. Die kompromittierte FortiGate-Firewall wurde weiter missbraucht, um die Credentials des für die RADIUS-Authentifizierung konfigurierten Active Directory-Benutzers zu extrahieren (weitere Details siehe FG-IR-19-007). Mit diesem Konto konnten sie weitere Analysen der Active-Directory-Domäne durchführen und schwache Konfigurationen oder Schwachstellen ausfindig machen. Anschließend führten die Angreifer einen Kerberoasting-Angriff durch und knackten das Passwort des integrierten Domain-Admin-Kontos, das auch als Service Principal für Single Service Installations konfiguriert war.

Mit Domain-Admin-Rechten bewegte sich INC Ransom mithilfe des Remote Desktop Protocol lateral durch das Netzwerk. Sie griffen auf den Dateiserver des Opfers zu und exfiltrierten weit über 10.000 Dateien. Innerhalb von 48 Stunden nach dem ersten Einbruch setzten die Angreifer ihre Ransomware auf Hyper-V-Servern ein, sie verwendeten dabei eine Variante ihres Crypters namens win.exe. Da die meisten virtuellen Maschinen verschlüsselt wurden, kam es zu weitreichenden Ausfällen. In einigen Fällen mussten die Angreifer die Ransomware manuell in einer VM ausführen oder sogar ganze Hyper-V-Volumes löschen. Wir nehmen an, dass dies Workarounds waren, wenn VMs nicht gestoppt werden konnten oder Dateisystem-Sperren nicht umgangen werden konnten. Schließlich wurde noch ein Meterpreter-basierter Remote-Access-Trojaner auf einem Hypervisor ausgeführt, wahrscheinlich als Fallback-Zugriffsmethode oder zur Überwachung der laufenden Verschlüsselung.

Um unsere IOCs direkt als MISP Feed zu beziehen, kann folgender Link verwendet werden:

Alternativ listet die folgende Tabelle unsere IOCs:

| IOC Type | Indicator | Notes / Comment |

|---|---|---|

| ip-dst | 185.174.100.204 | C2 channel of svchost.exe meterpreter sample |

| url | http[://]185.174.100.204:443/L7RZw57VJ-b1dfR0k_tCyQtB1fJI8WowHQJSk54rTfUI2od24XrEIUzV5WGzx5fD0nPOwbVMrUfjFtDSZ8s8FudwarDyt7dL8gMPumRtXRv_ondaA99DiB1AmQDhTROOEB5RNqoBUGF7RO1eVLkzN4bgXoa9mjeqRlP1HJkpzxwa-XWfCySg54DfgGxSZPQAlpmdrTQwiPTmXmZzxGfhQBf | svchost.exe meterpreter C2 URI |

| sha1 | 6e45db2cc4648a388fbd6f3d82c7da9c8e30187d | svchost.exe meterpreter sample |

| filename | svchost.exe | svchost.exe meterpreter sample |

| md5 | 2f000e0a52d6ee0c89f93fa5ab4c7e3c | svchost.exe meterpreter sample |

| sha256 | cf1ebd6fb534d65dd0e8164db9693988d5a4a645dd044beba578ab25c0033e66 | svchost.exe meterpreter sample |

| text | %PROGRAMDATA%\Microsoft\ | svchost.exe meterpreter sample |

| sha1 | 41b9a2ca27188c967a28a9b72950380cd0fa8e20 | win.exe INC RANSOM crypter |

| filename | win.exe | win.exe INC RANSOM crypter |

| sha256 | ef8bb466a368d5f564d05b54aea154b117847938c07627e85e3eb0e147296644 | win.exe INC RANSOM crypter |

| text | \Users\Administrator\Documents\x64 | win.exe INC RANSOM crypter |

Der Ransomware-Vorfall zeigt, wie schnell Angreifer bekannte Schwachstellen und Fehlkonfigurationen in Unternehmen ausnutzen können. Besonders betroffen waren unzureichend gepatchte Systeme, falsch konfigurierte Active-Directory-Umgebungen und unzureichend überwachte Benutzerkonten.

Der Artikel macht deutlich: Frühzeitige Erkennung und präventive Maßnahmen sind entscheidend, um die Auswirkungen solcher Angriffe zu begrenzen. Detaillierte Bedrohungsinformationen und Frühindikatoren, wie sie in den HvS Threat Insights bereitgestellt werden, können dabei helfen, Risiken frühzeitig zu erkennen und Sicherheitsvorfälle zu vermeiden.

Head of Incident Response

Durch seine langjährige Erfahrung in der Analyse und Bewältigung unterschiedlichster Sicherheitsvorfälle verfügt Moritz Oettle als Head of Incident Response bei HvS-Consulting über fundierte Expertise in der Eindämmung, Behebung und Nachbearbeitung von Cyberangriffen.

Co-Head of Incident Response

Er hat umfassende Erfahrung in Incident Response und digitaler Forensik bei DAX-30- und FTSE-500-Unternehmen. Marc fühlt sich in zwei Welten zu Hause – Offensive Security und Incident Response: Während er sich im Tagesgeschäft auf die Analyse und Behebung von Sicherheitsvorfällen konzentriert, scheut er sich nicht, bei Purple-Teaming-Übungen auch selbst die Hacking-Tools einzusetzen.